Ha nem vagy résen, egy új csalással lenullázhatják a kriptotárcádat

Az ERC-2612 tokenek „gas nélküli átutalás” funkciója lehetővé teszi a támadók számára, hogy csupán a tulajdonos aláírásának felhasználásával kiürítsék a kriptotárcákat.

A különböző felhasználói jelentések és blokklánc-adatok szerint egy új, a Telegramon terjedő csalás lehetővé teszi a támadók számára az áldozatok kriptotárcájának kiürítését anélkül, hogy azoknak jóvá kellene hagyniuk a tranzakciót.

A csalás csak azokkal a tokenekkel működik, amelyek megfelelnek az ERC-2612 token szabványnak, ez ugyanis lehetővé teszi a „gas nélküli” átutalásokat. Ezeket az átutalásokat olyan kriptotárcák hajthatják végre, amelyek nem tartalmaznak Ethert

ETH Price

. Bár a módszer nem igényli a felhasználóktól a tranzakció jóváhagyását, úgy tűnik, hogy a csalás sikerességéhez a felhasználót rá kell venni egy üzenet aláírására.

ETH Price

. Bár a módszer nem igényli a felhasználóktól a tranzakció jóváhagyását, úgy tűnik, hogy a csalás sikerességéhez a felhasználót rá kell venni egy üzenet aláírására.

Ahogy egyre több token implementálja az ERC-2612 szabványt, ez a különleges támadási típus egyre elterjedtebbé válhat.

Így működik a csalás

A csalás egyik áldozata azt állítja, hogy több mint 600 dollár értékű Open Exchange (OX) tokent vesztett el abban a hitben, hogy a token fejlesztőjének (OPNX) hivatalos Telegram csoportjába lépett be. Ehelyett azonban egy phishing csalás áldozatául esett.

Amikor a gyanútlan károsult belépett a Telegram csoportba, arra kérték, hogy nyomjon meg egy gombot a pénztárcája csatlakoztatásához, amivel igazolja, hogy nem bot. A gomb lenyomása egy böngészőablakot nyitott meg, a felhasználó pedig csatlakoztatta a pénztárcáját a weboldalhoz abban a hitben, hogy a puszta kapcsolódás nem jelent kockázatot a pénzeszközeire nézve. Azonban néhány percen belül az összes OX tokenje odalett. Az áldozat állítása szerint soha nem hagyott jóvá egyetlen tranzakciót sem az oldalról, a csalóknak mégis sikerült ellopniuk az eszközeit.

A legutóbbi értesülések szerint úgy tűnik, hogy a Collab.Land Telegram ellenőrzési rendszer egy hamis változata van fenn a kamu csoportban. Az eredeti Collab.Land rendszer üzeneteit a Telegramon @collablandbot küldi, kis „l” betűkkel, ez a hamis változat azonban a @colIablandbot címről küldte az üzeneteket, amiben a második kis „l” betű helyett nagy „I” betű szerepel. A Telegram felhasználónevekhez használt betűtípusában ez a két betű rendkívül hasonlóan néz ki.

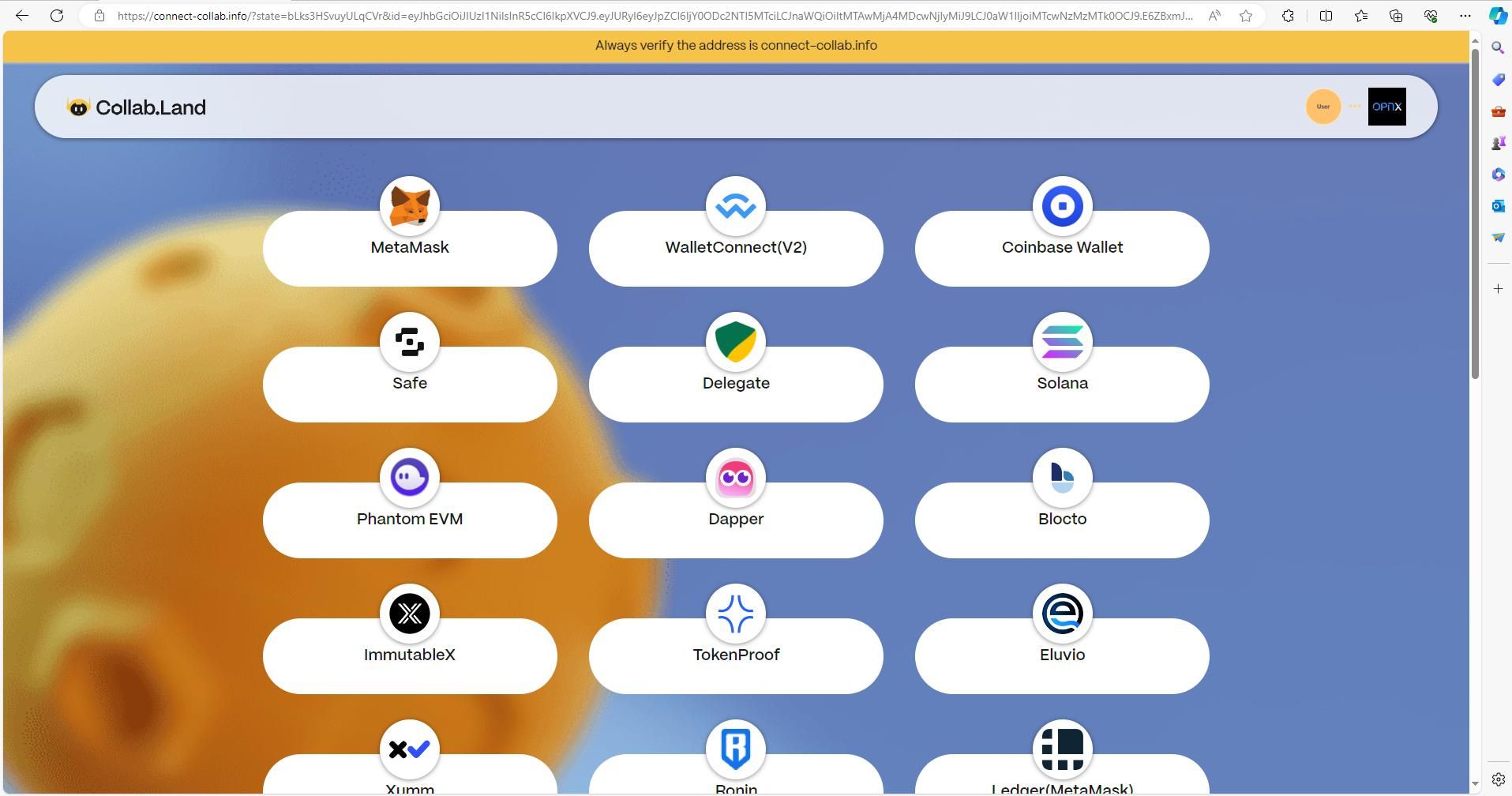

Ezenkívül az eredeti Collab.Land üzenetek „pénztárca csatlakoztatása” gombja a connect.collab.info URL-re irányítja a felhasználókat, amiben nincs kötőjel, míg ez a hamis változat a connect-collab.info URL-re küldi őket, amiben a pont helyett kötőjel szerepel.

A blokklánc-adatok szerint a támadó az OX token szerződésen a „transferFrom” funkcióval ürítette ki az alapokat. Normál körülmények között ezt a funkciót harmadik fél csak úgy használhatja, ha a tulajdonos először az „approve” (jóváhagyás) funkciót használja egy külön tranzakcióban, és beállít egy költési limitet. A blokklánc-adatok azonban nem mutatnak bizonyítékot arra, hogy az áldozat valaha is ilyen jóváhagyást adott volna.

Körülbelül egy órával és 40 perccel az utalás előtt a támadó meghívta az OX token szerződésen a „Permit” funkciót, magát mint „spender” (kiadó) és az áldozat fiókját mint „owner” (tulajdonos) beállítva. Beállítottak egy „határidőt” vagy időszakot is, amely után az engedély lejár, valamint egy „értéket”, vagyis a tokenek átruházható mennyiségét. Az „érték” tetszőlegesen nagy számra lett beállítva.

A Permit funkció a tokenszerződés ERC20.sol fájljának 116-160. sorain található, ami lehetővé teszi egy harmadik fél számára, hogy a tulajdonos nevében engedélyezze a tokenek átutalását, de csak akkor, ha a tulajdonos egy aláírt üzenetben ad nekik erre engedélyt.

Ez a beállítás magyarázatul szolgálhat arra, hogy a támadó miért tudta kiüríteni az alapokat anélkül, hogy rávette volna a tulajdonost egy hagyományos tokenmegbízás jóváhagyására. Ez azonban azt is jelenti, hogy a támadó ténylegesen rávette a tulajdonost egy üzenet aláírására. Miután szembesült ezzel a bizonyítékkal, az áldozat megpróbált egy második alkalommal is csatlakozni az oldalhoz. Ekkor észrevett egy „további aláírási párbeszédet”, amelyet az első alkalommal valószínűleg anélkül erősített meg, hogy észrevette volna.

Mire jó a Permit funkció?

A Permit funkció úgy tűnik, hogy egy új jellemzője az egyes tokenszerződéseknek, és az ERC-2612 szabvány részeként valósul meg, amely lehetővé teszi az ETH-t nem tartalmazó pénztárcák tranzakcióit. Az OpenZeppelin Web3 fejlesztő így írja le a funkció célját:

„[Ez] felhasználható egy fiók ERC20 engedélyezési keretének (lásd IERC20.allowance) megváltoztatására egy, a fiók által aláírt üzenet bemutatásával. Az IERC20.approve-ra való támaszkodás nélkül a tokenbirtokos fiókjának nem kell tranzakciót indítania, és így egyáltalán nem szükséges az Ether birtoklása.”

Idővel ez a funkció lehetővé teheti a fejlesztők számára, hogy olyan felhasználóbarát pénztárcákat hozzanak létre, amelyek csak stabilcoinokat tartalmaznak. Azonban a fenti eset felfedte, hogy a csalók is kihasználják ezt a jellemzőt a felhasználók megtévesztésére, hogy hozzájussanak az eszközeikhez. A Web3-at használóknak tudatában kell lenniük annak, hogy egy támadó még akkor is kiürítheti a pénzalapjaikat, ha nem hajtanak végre jóváhagyási tranzakciót – amennyiben aláírnak egy üzenetet, amely a támadónak megadja ezt a jogosultságot.