A BitMex csapata megmutatta, hogyan is működik a Lazarus hackercsoport

A származtatott ügyletekre specializálódott BitMEX kriptotőzsde nemrég részletesen beszámolt egy, az Észak-Koreához köthető Lazarus Group hackercsoport által elkövetett sikertelen támadási kísérletről. A május 30-án közzétett blogbejegyzés szerint a csapat most egy belső megfigyelőrendszert állított fel, hogy figyelje a további fertőzéseket és elkapja az esetleges biztonsági hiányosságokat. Az egész úgy kezdődött, hogy a BitMEX egyik alkalmazottját a LinkedIn-en megkeresték egy ajánlattal, hogy dolgozzon egy hamis NFT piactér projektjén. De az ajánlat megfelelt a Lazarus által használt ismert adathalász taktikának, ezért az alkalmazott azonnal jelentette azt, ami teljeskörű vizsgálatot indított el.

A BitMEX biztonsági csapata hozzáfért a támadó által megosztott GitHub-tárhoz, amely egy Next.js/React projektet tartalmazott. A benne elrejtett kódot úgy tervezték, hogy az alkalmazott tudtán kívül egy rosszindulatú programot futtasson a rendszerén. A csapat természetesen nem futtatta le a kódot, hanem kielemezte azt.

A kód megmutatta, hogyan működhet a Lazarus Group

A BitMex szakemberei az eval kifejezésre kerestek rá a kódban, ami egy gyakori jel a rosszindulatú szoftverekben. Egy sor kódot ugyan kikommentáltak, de még így is látható volt a szándék. Ha aktív, akkor a „hxxp://regioncheck[.]net/api/api/user/thirdcookie/v3/726” címhez nyúlt volna, hogy lekérjen egy cookie-t és futtassa azt. Ezt az előbb említett domaint korábban a Palo Alto Networks 42-es egysége, a Lazarus kibertevékenységét évek óta nyomon követő csapat már kapcsolatba hozta a Lazarusszal.

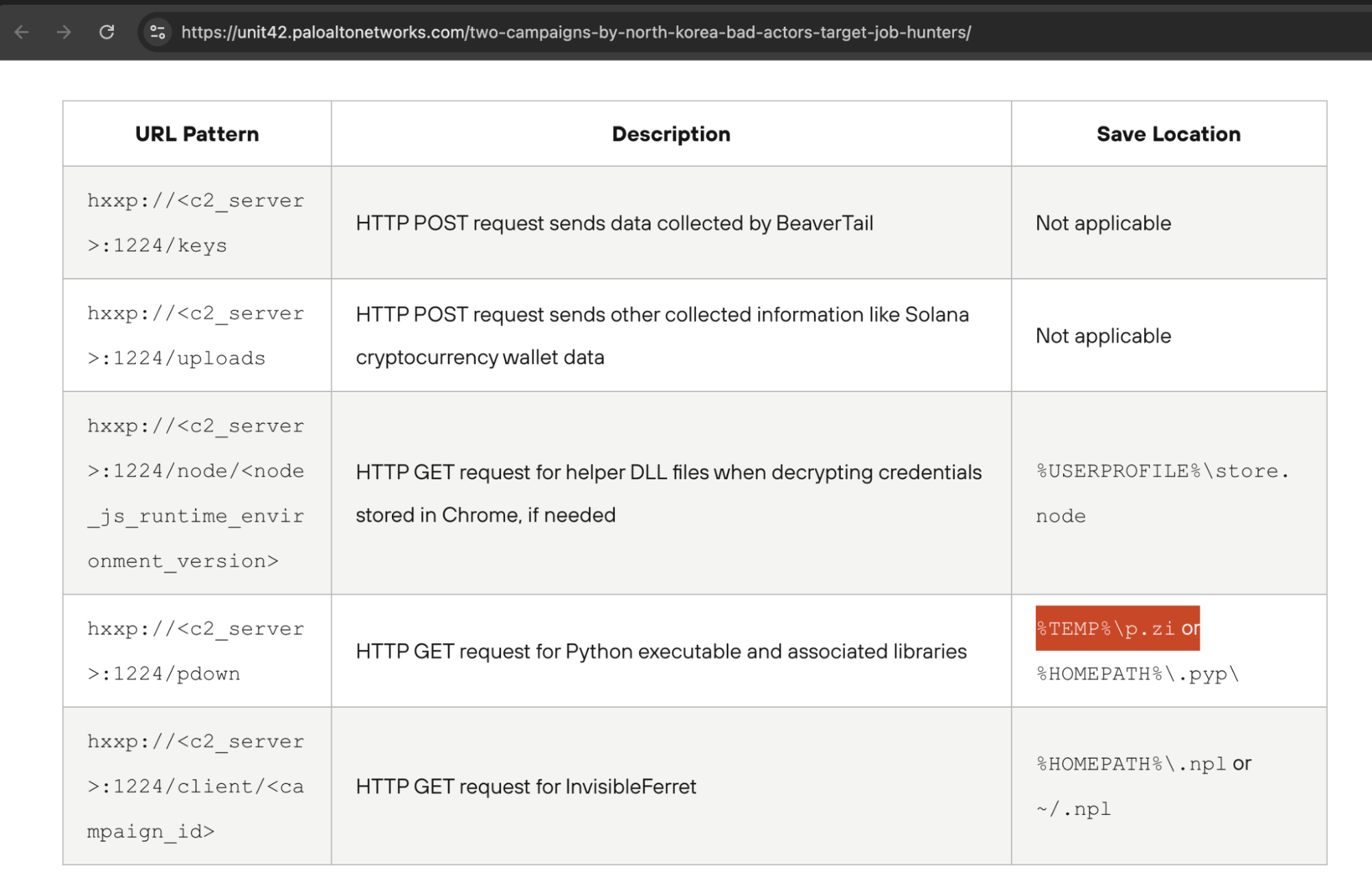

Volt egy másik érdekes kódsor is. Ez kérést küldött volna a „hxxp://fashdefi[.]store:6168/defy/v5” címre, és végrehajtotta volna a választ. A BitMEX kézzel lekérte ezt a JavaScriptet, ami eléggé titkosított volt. A csapat visszafejtette a rétegeket és ugyan a végső kimenet rendezetlen, de olvasható volt. Úgy tűnt, mintha három különböző szkriptet gyúrtak volna egybe. A kód egyik része Chrome-bővítmények azonosítóit tartalmazta, ami általában hitelesítő adatokat lopó rosszindulatú szoftverekre utal. Az egyik string, a p.zi, úgy nézett ki, mint a BeaverTail kampányban használt régebbi Lazarus malware, ami már eléggé ismert volt mindenki előtt.

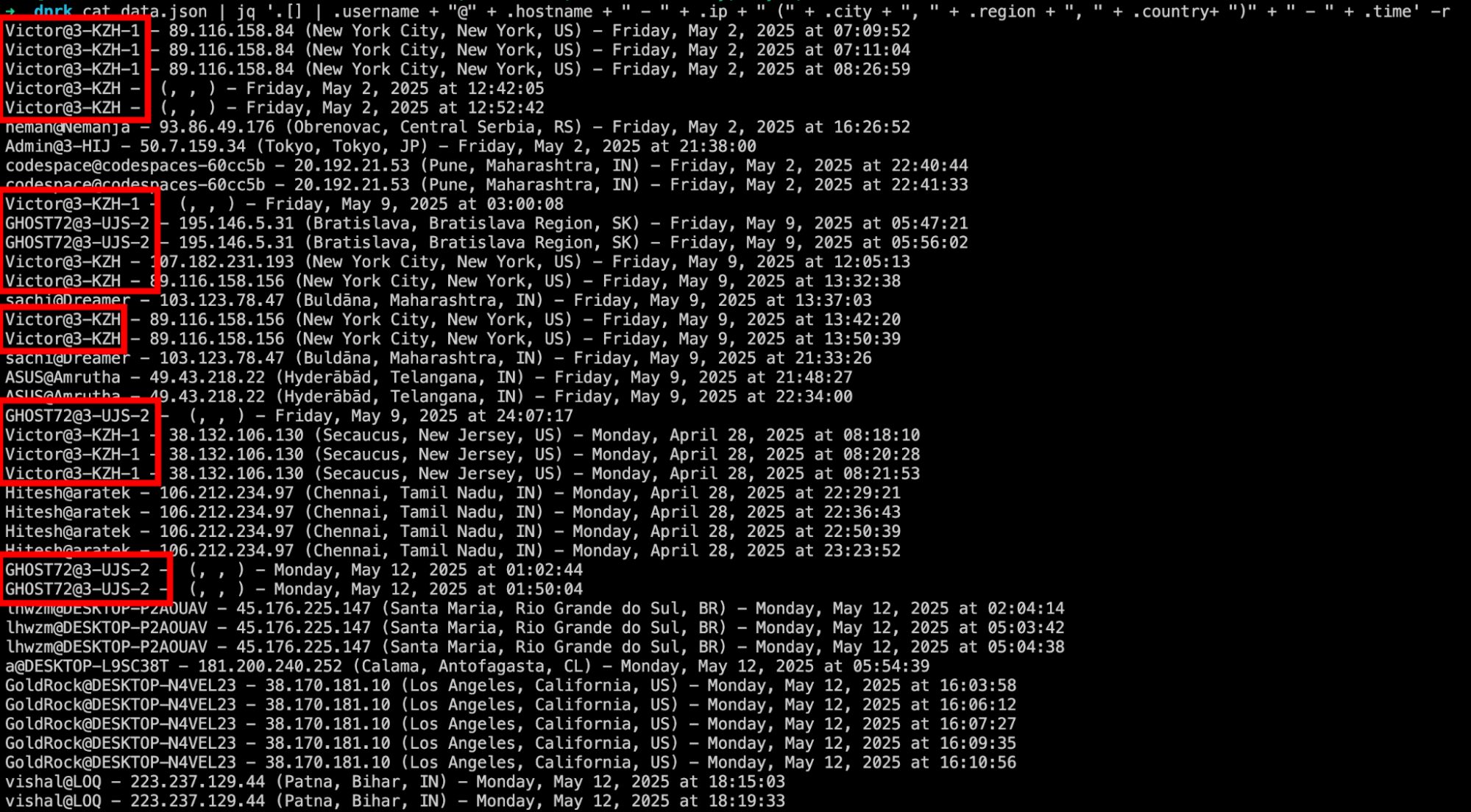

Viszont volt egy kódrészlet egy Supabase adatbázisra vonatkozóan. A Supabase egy backend platform a fejlesztők számára, olyasmi, mint a Firebase. Viszont a vonatkozó adatbázist a Lazarus nem zárta le. Így amikor a BitMEX tesztelte, közvetlenül hozzá tudtak férni az adatbázishoz. A Supabase adatbázisban 37 naplófájl volt fertőzött gépekről. Minden bejegyzésben szerepelt a felhasználónév, a hosztnév, az operációs rendszer, az IP-cím, a földrajzi hely és az időbélyegző. Egyes eszközök többször is megjelentek, ami alapján fejlesztői vagy tesztgépekként azonosították őket.

A legtöbb hosztnév elnevezési formátuma a 3-XXX struktúrát követte. Sok IP-cím VPN-szolgáltatótól származott. Az egyik felhasználó, „Victor” gyakran csatlakozott a Touch VPN segítségével. Egy másik, „GHOST72” az Astrill VPN-t használta. De aztán Victor valószínűleg elrontotta. Az egyik hozzá kapcsolódó naplófájlban egy másik IP, a 223.104.144.97 szerepelt, ami egy lakossági IP a kínai Jiaxingban, a China Mobile szolgáltatójától. Ez valószínűleg egy Lazarus üzemeltető valódi IP-címe volt.

Az időbélyegzőket vizsgálva a BitMEX megállapította, hogy a Lazarus aktivitása reggel 8 és délután 1 óra között (UTC) csökken, ami Phenjanban 17 és 22 óra között van. Ez megfelel egy strukturált munkarendnek, ami további bizonyítékot ad arra, hogy a csoport nem csak néhány szabadúszó hacker – ez egy szervezett csapat.

A Lazarus Group vonatkozásában jól ismert az a taktika, hogy először a közösségi médián keresztül próbálnak meg bejutni egy platformra ún. social engineering támadás segítségével. Például a ByBit hack során a Safe Wallet egyik alkalmazottját egy rosszindulatú fájl futtatására vették rá. Ez adta meg nekik a kezdeti hozzáférést. A BitMex konkluziója szerint is az látható, hogy a csoport több alcsoportra oszlik. Egyesek az adathalászaton dolgoznak, mások a behatolásokat végzik. A mostani eset pedig jól megmutatta azt is, hogy mennyire tapasztalt hackerekről van szó, akik szofisztikált kódokkal és módszerekkel dolgoznak. De még ők is hibázhatnak.