Iparosított kriptólopás – így húzta le a GreedyBear a kriptovilágot

A GreedyBear néven azonosított kibercsoport új szintre emelte a kriptoalapú bűnözést: a Koi Security jelentése szerint több mint egymillió dollár értékű kriptót loptak el különböző módszerekkel — köztük álcázott böngészőbővítményekkel, kártékony szoftverekkel és megtévesztő weboldalakkal. A támadások összehangoltan, ipari méretekben zajlottak, ami arra utal, hogy a digitális pénzek elleni bűncselekmények új, veszélyes korszakába léptünk.

A támadások három pillére

1. Rosszindulatú böngésző-kiegészítők

A GreedyBear egyik legrafináltabb trükkje a böngészőbővítményekhez kötődik: több mint 150 hamis kriptotárca-bővítményt csempésztek be a Firefox áruházába. Ezek első ránézésre megbízható alkalmazásoknak tűntek — például a MetaMask, TronLink, Exodus vagy Rabby Wallet hivatalos klónjainak. A csalók először valóban ártalmatlan, működő bővítményeket töltöttek fel, hogy átmenjenek az áruház ellenőrzésén. Csak ezután, titokban aktiválták bennük az adatlopásra szolgáló kódokat, amelyek begyűjtötték a felhasználók privát adatait és belépési kulcsait.

2. Kripto-specifikus malware

A GreedyBear másik támadási formája a különféle kriptotémájú malware-ek bevetésére épül. A Koi Security szakemberei közel 500 különböző fertőző szoftvermintát azonosítottak, amelyek célja a felhasználók digitális eszközeinek megszerzése. Ezek közé tartozik például a LummaStealer, amely kifejezetten kriptotárcák adataira vadászik, vagy a Luca Stealer nevű zsarolóvírus, amely titkosítja az áldozatok fájljait, majd kriptovalutában követel váltságdíjat. Ezeket a malware-eket főként orosz nyelvű, kalóz szoftvereket kínáló weboldalakon keresztül terjesztik, ahol a gyanútlan felhasználók letöltik őket a látszólag ingyenes szoftverek mellé csomagolva.

3. Átverős weboldalak hálózata

A GreedyBear harmadik támadási frontja megtévesztően professzionális weboldalakból áll, amelyek kriptoeszközökkel kapcsolatos termékeket és szolgáltatásokat kínálnak – például digitális pénztárcákat, hardveres eszközöket vagy wallet-helyreállító szolgáltatásokat. Ezek az oldalak nem klasszikus adathalász portálok, hanem vizuálisan igényes, részletesen kidolgozott kamuprojektek, amelyek célja a bizalom kiépítése és a felhasználói adatok kicsalása.

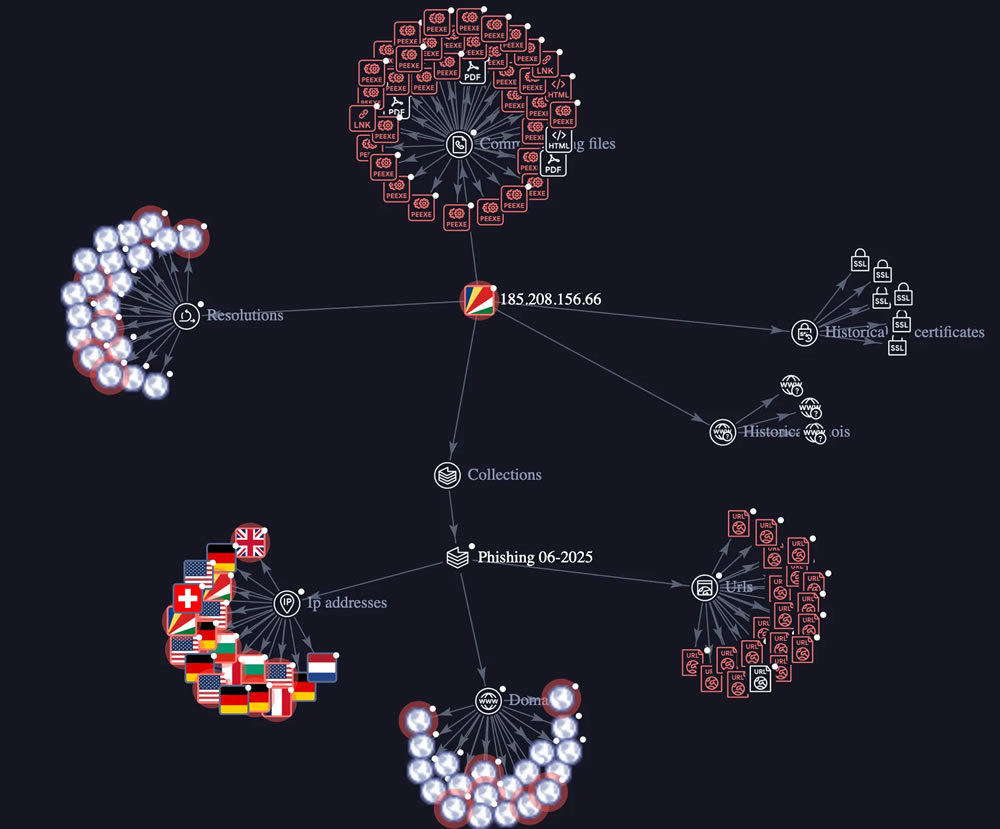

A rendszer mögött egy központi szerver áll, amely egyszerre szolgál parancs- és vezérlőközpontként. Itt történik az ellopott hitelesítési adatok gyűjtése, a ransomware támadások koordinálása, valamint a csaló oldalak működtetése. Ez az infrastruktúra lehetővé teszi a bűnözők számára, hogy több fronton, párhuzamosan támadjanak, miközben fenntartják az egységes vezérlést és gyors reagálóképességet.

Automatizált támadások korszaka

A GreedyBear tevékenysége új szintet képvisel a kibertámadások világában: mesterséges intelligencia által generált kódokat is használ, hogy gyorsabban és változatosabban terjeszthesse eszközeit. Ez nemcsak a támadások hatékonyságát növeli, hanem automatizálttá és skálázhatóvá teszi a kriptoellenes kampányokat.

Kapcsolódó tartalom: Kriptocsalásokra szakosodott bűnszervezetet tartóztattak le a szomszédunkban

A Koi Security szerint ez már nem csupán néhány célzott csalásról szól – ipari méretű, sokcsatornás és párhuzamosan zajló támadássorozatról van szó, amely könnyen a kriptovilág „új normalitásává” válhat. Ez pedig égető kérdéssé teszi a biztonsági szabványok újragondolását.

Tanulság: tudatosság nélkül nincs védelem

A GreedyBear esete jól mutatja, hogy a kriptovilágban a kiberbűnözés új szintre lépett: már nem elég egyetlen csalási módszer – a támadók összehangoltan vetik be a hamis bővítményeket, kártékony szoftvereket és profi megjelenésű csaló weboldalakat. Ez a háromfrontos hadjárat egyértelmű jelzés minden felhasználónak: a Web3 nemcsak lehetőség, hanem egyre komolyabb kockázat is.

A kriptóhasználat szabadsága mellé elengedhetetlen a fokozott figyelem, a letöltések és kattintások tudatos ellenőrzése. Mert bármilyen fejlett a technológia — végső soron az emberi éberség a legjobb védelem.