Kamu kiberbiztonsági cégen keresztül támadtak észak-koreai hekkerek

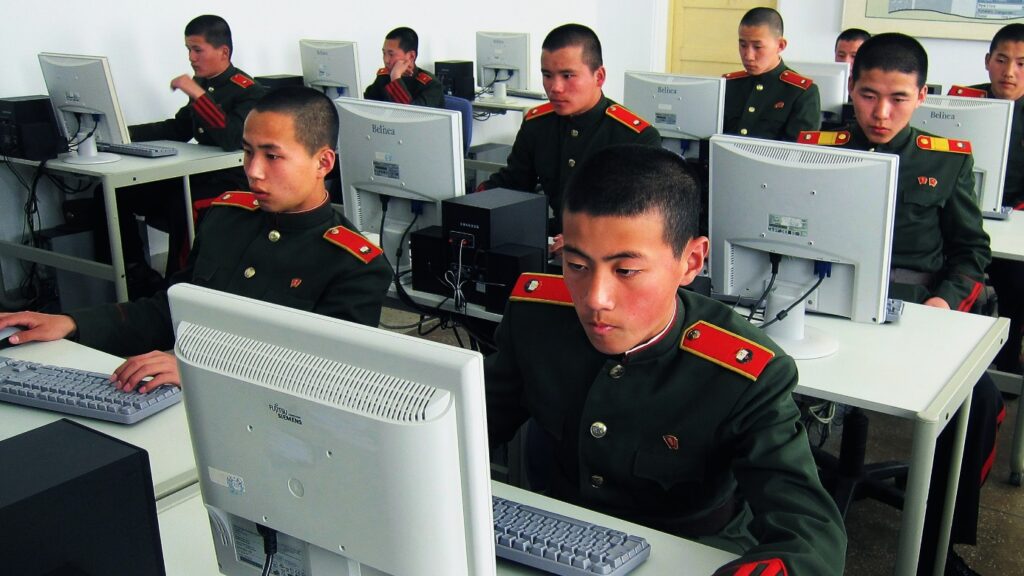

Feltételezhetően az észak-koreai kormány hekkerei állnak azon támadássorozat mögött, amely kifejezetten kiberbiztonsággal foglalkozó vállalatok eszközeire próbált rosszindulatú szoftvereket telepíteni.

E hét szerdai bejelentésében a Google „Threat Analysis Group” nevű biztonsági részlegének elemzői közölték, hogy a támadók létrehoztak egy SecuriElite nevű kamu kiberbiztonsági céget, majd e mögé, illetve kapcsolódó közösségi média fiókok mögé bújva próbáltak rávenni kiberbiztonsági szakembereket, hogy nyissák meg az általuk küldött linket, ami egy vírussal fertőzött weboldalra mutatott.

Talán nem kell külön kitérni rá, hogy nem sok kiberbiztonsággal foglalkozó kutató nyitott meg egy olyan linket, ami egy számára teljesen ismeretlen oldalra mutatott, amit egy olyan embertől kapott, akiről korábban soha nem is hallott, úgy, hogy ez az ismeretlen személy nem is igazán tudta értelmesen megindokolni, hogy miért is kéne a célszemélynek ellátogatni az adott weboldalra.

A március 17.-én üzembe helyezett weboldalon a gyanútlan látogatóknak egy a valóságban nem létező török kiberbiztonsági vállalat nevében kínáltak vírusvédelemmel és kiberbiztonsággal kapcsolatos tanácsadást és egyéb szolgáltatásokat.

Mostanra mind a nyolc, Twitter és LinkedIn fiókot megszüntették, amelyeket az észak-koreai támadók kifejezetten kizárólag ezen csalás céljából hoztak létre. A fiókokhoz az internetről mentettek le arcképeket, majd magukat megpróbálták ukrán, német és török IT szakembereknek beállítani.

A dél-koreai ENKI nevű kiberbiztonsági vállalat szakértői szerint, a támadás célpontjai a még mindig Internet Explorer böngészőt használó személyek lehettek, a rosszindulatú kód pedig az oldal megjelenítéséhez használt MHTML fájlokba volt rejtve. A Microsoft e hét kedden kiadott egy javítást, amellyel a jelen esetben kihasznált sebezhetőség megszűnik. Már annak, aki még mindig Internet Explorert használ, hiszen más böngészőkben ez a sebezhetőség eleve nem is létezett.

Az akció mögött rejlő motiváció ismeretlen, eddig azonban semmilyen jel nem utal arra, hogy a támadók kifejezetten pénzt reméltek szerezni a csalás során. Sokkal valószínűbbnek tűnik, hogy a sebezhetőségen keresztül az adott kiberbiztonsági cégekhez szerzett hozzáférést arra akarták használni, hogy bizalmas információkhoz jussanak hozzá az adott cégek kutatásairól és az általuk fejlesztett szoftverekről. Ezt az információt aztán feltételezhetően saját maguk használták volna új támadások és vírusok kidolgozásához, amelyek képesek kikerülni a különböző vírusvédelmi programokat, de persze az is lehet, hogy tényleg egyszerűen továbbértékesítették volna azt más hekkereknek a feketepiacon.

Kapcsolódó: