Vigyázz! Rendkívül kifinomult módon támadják csalók a Cardano felhasználókat

A Cardano felhasználóit egy új, tárcákra irányuló phishing (adathalász) kampány vette célba, amely elég nagy ütemben terjed a közösségen belül és jelentős kockázatot jelent azok számára, akik le szeretnék tölteni az újonnan bejelentett Eternl Desktop alkalmazást. A hackerek professzionális e-maileket készítenek, amelyek egy legitim tárcát hirdetnek, amelyet állítólag a biztonságos Cardano stakeléshez és az irányításban való részvételhez terveztek. A bejelentés olyan kifejezéseket használ, amelyek a felhasználók lehetséges jutalomszerzésére utalnak, beleértve a NIGHT és ATMA token jutalmakat egy kriptovalutás jutalmi programon keresztül.

Az igazság a történetben az, hogy az Eternl tényleg egy Cardano tárca, amely lehetővé teszi az ADA tárolását, stakelését valamint a szavazást ökoszisztémára vonatkozó döntésekben. A NIGHT token pedig a Midnight hálózat natív tokenje, amely a Cardano ökoszisztéma részeként indult 2025 végén és több milliárdot osztottak már szét belőle különféle jutalomprogramok keretében. Az ATMA viszont valószínűleg csak egy megemlített név, egy referencia, hogy még hitelesebbnek tűnjön a csalás.

Kifejezetten profi phishing támadásról van szó

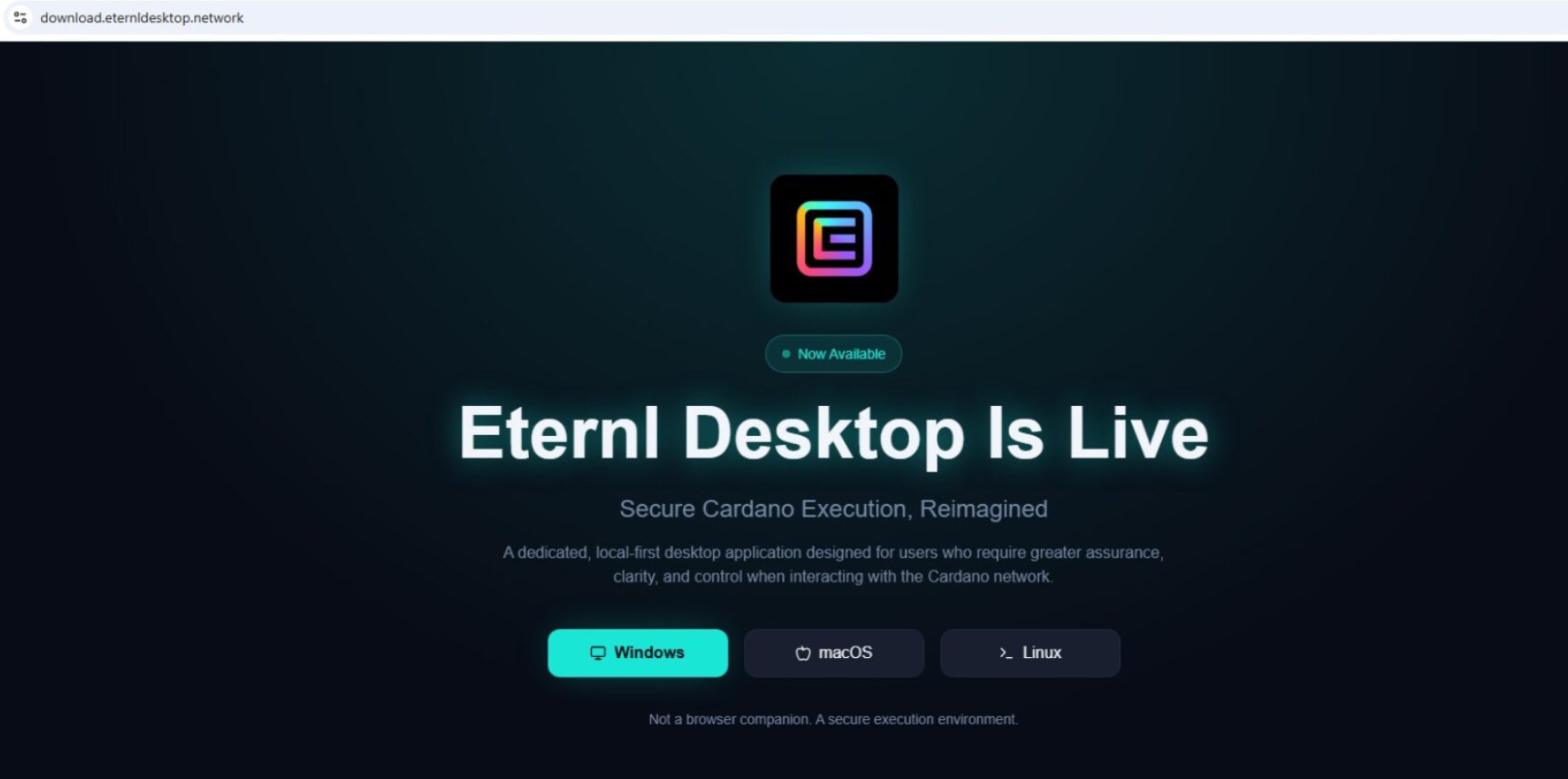

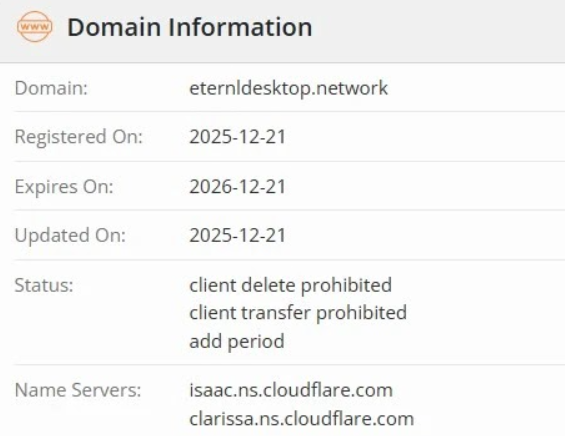

A különféle posztok szerint a hackerek képesek voltak létrehozni a hivatalos Eternl Desktop bejelentés másolatát, amelyet kiegészítettek egy üzenettel a hardvertárca kompatibilitásáról, a helyi kulcskezelésről és a fejlett delegációs ellenőrzésről. Az e-mail kifinomult, professzionális hangvételű, helyes nyelvtannal bír és látható helyesírási hibák nélkül írták meg, így hatékonyan megtéveszti a Cardano közösség tagjait. Eközben minden rendszerben, amelybe bejut, rosszindulatú szoftvert terjeszt. A kampány egy újonnan regisztrált domainnevet, a download(pont)eternldesktop(pont)network-öt használja, hogy hivatalos ellenőrzés vagy digitális aláírás-érvényesítés nélkül terjeszthesse a rosszindulatú telepítőcsomagot.

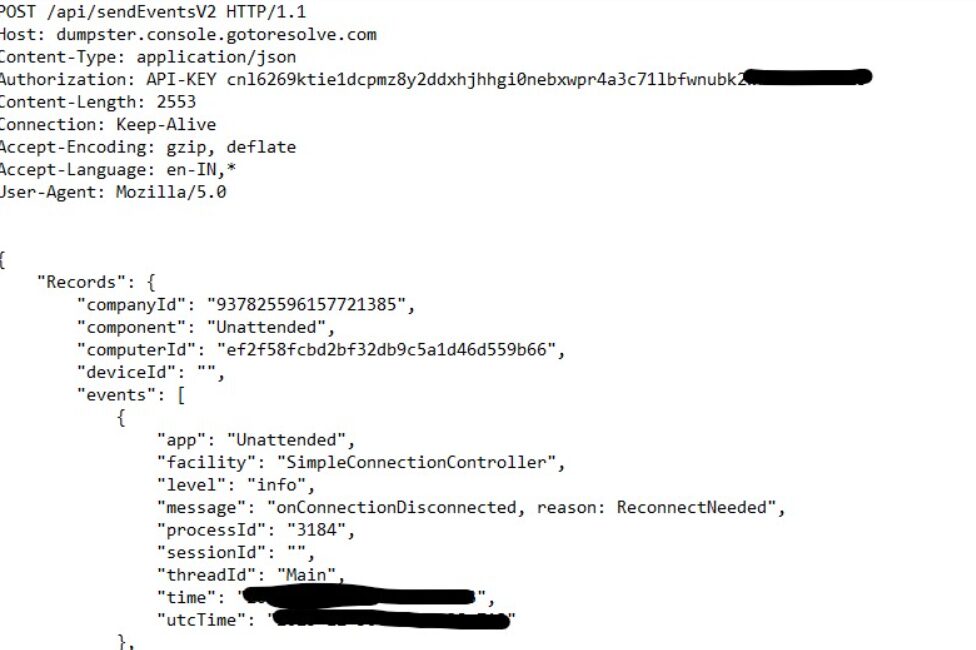

Egy elemző rámutatott, hogy az egyébként valós Eternl.msi nevű fájlban van elrejtve a LogMeIn Resolve nevű, távoli bejelentkezést lehetővé tevő eszköz. Ez tehát egy ún. szoftverellátási lánc típusú támadás, azaz nem közvetlenül a felhasználót támadják, hanem egy olyan telepítőt adnak ki, ami látszólag legitim, de valójában kártékony. Az MSI egy Windows telepítőcsomag formátum. Ebben az esetben a fájl mérete 23,3 MB, és a hash értéke (8fa4844e40669c1cb417d7cf923bf3e0) egy olyan egyedi azonosító, amivel pontosan be lehet azonosítani a fájlt. A telepítő lefuttatása után egy új futtatható fájlt helyez el a rendszerben, amelynek neve „unattended updater.exe”. Ez a fájl valójában a támadók által készített kártékony program.

Az eredeti, legitim fájlnevet használja, amit a támadók lemásoltak. Így a felhasználó azt hiheti, hogy egy megbízható frissítő fut, miközben valójában egy trójai program települt. A Program Files mappában a telepítő létrehoz egy könyvtárat, és több konfigurációs fájlt is létrehoz, köztük az unattended.json, logger.json, mandatory.json és pc.json fájlokat. Az unattended.json konfigurációs fájl lehetővé teszi a távoli hozzáférést anélkül, hogy a felhasználónak be kellene avatkoznia. A létrehozott végrehajtható fájl megkísérli létrehozni a kapcsolatot a legitim GoTo Resolve Services szolgáltatásokkal kapcsolatos infrastruktúrával, beleértve az devices-iot.console.gotoresolve.com és a dumpster.console.gotoresolve.com webhelyeket. A hálózati elemzés szerint a kártevő program JSON formátumban küldi az információkat a hackereknek. Távoli szervereket is használ, hogy kommunikációs csatornát hozzon létre a parancsok végrehajtásához és a rendszer figyeléséhez.

Ez a Cardano adathalász kampány azt rámutat, hogy a hackerek hogyan használják a kriptovalutákat és a legitim platformok márkanevét a rosszindulatú szoftverekkel fertőzött eszközök terjesztésére. Ez azt jelenti, hogy a felhasználóknak hivatalos csatornákon keresztül kell ellenőrizniük a használt szoftverek hitelességét illetve minden, az eredetitől eltérő forrást, vagy levelezést el kell kerülniük programok beszerzésére. Ez a Cardano-csalási kampány hasonló ahhoz, amely tavaly a Meta hirdetéseket használó ügyfeleket célozta meg. A felhasználókat olyan e-mailekkel csábították ott is, amelyek azt állítják, hogy hirdetéseiket ideiglenesen felfüggesztették a hirdetési irányelvek és az EU-szabályozás megsértése miatt. A csalók nagyon legitimnek tűnő levelet küldtek a felhasználóknak (viszont a domainről ki lehet szúrni a rosszindulatú forrást), akik a megadott linkre kattintva egy meggyőzőnek tűnő hamis Meta Business oldalra kerültek át.