A Kínai Nagyágyút ezúttal Ethereum bányászpool ellen vetették be

A kínai „Nagyágyú” offenzív kibertámadási eszközt, először 2015-ben vetették be. Az értesülések szerint újra aktiválták és ezúttal a célpont egy bányászpool volt.

A Flexpool Ethereum bányászpoolt 800 gigabit/mp (Gbps) folyamatos forgalmi terhelést tapasztalt a hongkongi székhelyét a szárazföldi Kínával összekötö csatornáján még december 12-én. Körülbelül akkora terhelést kapott a szerverük, mintha 10 millió ember zsúfoltak volna egy kisváros mellékutcájára.

„Továbbra is támadnak minket, a bejövő forgalom néha eléri az 1 Tbps-t (1000 Gbps)” – jelentették még vasárnap a Flexpool státuszoldalán. „Azt gyanítjuk, hogy jelenleg a Kínai Nagyágyú célpontja vagyunk – a Kínai Kommunista Párt DDoS tesztalanya, amely az átlagos internethasználókat rosszindulatú támadó zombiszerverekké változtatja.”

Az elosztott szolgáltatásmegtagadással járó támadás a DDOS támadás egyik formája, és annyit jelent, hogy a Kínai Nagyágyú szimplán átirányítja a külföldi webes forgalmat az államilag nem jóváhagyott domainekre. Az eszköz egy határozottan támadó jellegű kiberbiztonsági fegyver, szemben a defenzív kínai Nagy Tűzfallal, és csak „a kínai kormányon belüli magas szintű hatóságok jóváhagyásával” használható, írja a Citizen Lab.

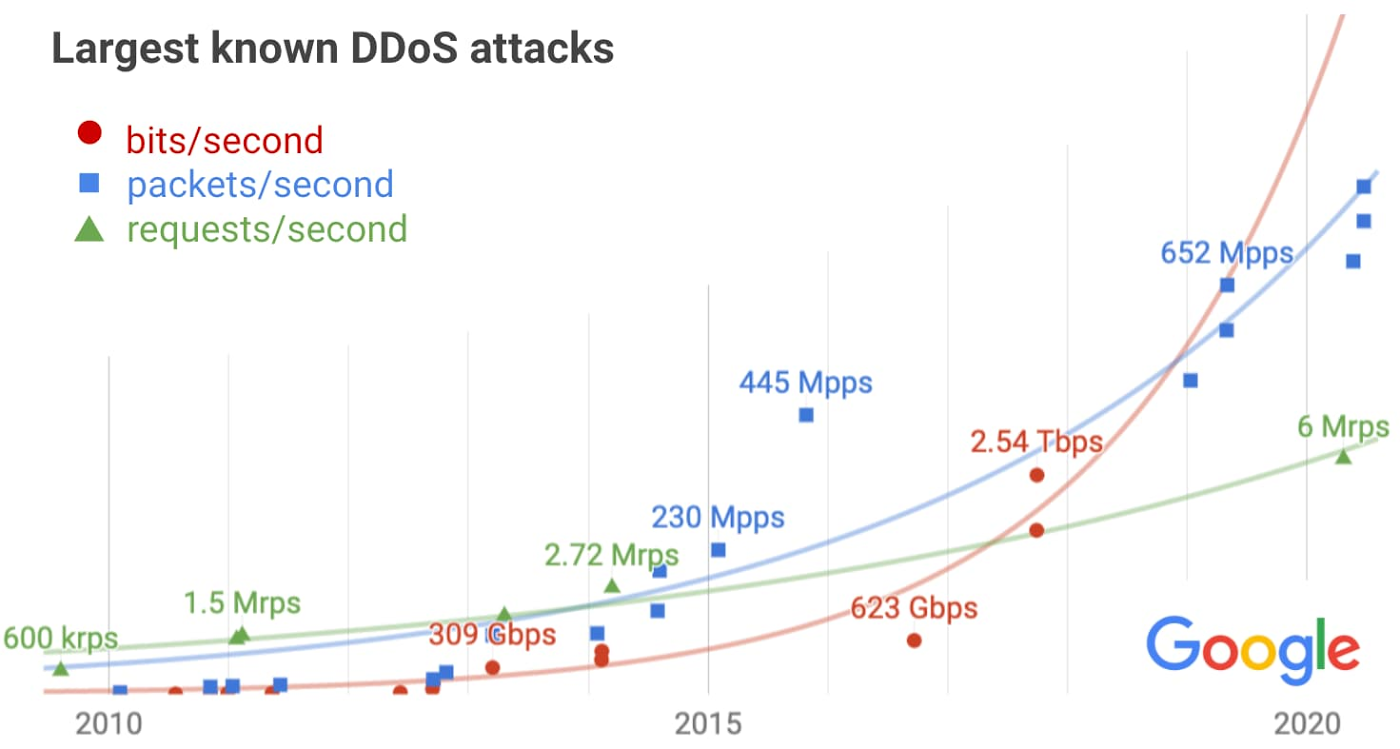

A Flexpool azt is hozzázette jelentésében, hogy alacsonyabb szintű, mindössze 5 Gpbs sebességű DDOS támadásokat kellett elszenvedniük az esemény felfutása előtt, amire jött a hétvége új rekordja, amikor a támadás elérte a 200-szoros szintet, az 1 Tbps-t. Korábban a Google is kapott egy hasonló szintű támadást, nekik 2,5 Tbps-os támadást kellett kibírniuk még 2017 szeptemberében.

A nagy kínai bányászpoolok, mint az Antpool vagy a BTC.com a múlt hónapban vonultak ki a kontinentális Kína területéről és ott nem kínálják többé szolgáltatásaikat. A Vancouver (Flexpool anyavállalata) kanadai székhelyű cég továbbra is kínál szolgáltatásokat a kínai Ethereum bányászoknak egy hongkongi szerveren és egy kontinentális csatornán keresztül, a Kínai Kommunista Párt kriptográfia-ellenes tiltása ellenére.

„A támadásig azt gyanítottuk, hogy versenytársak támadtak meg minket. De a támadás sávszélessége nem haladta meg az 5 Gbps-t. De mi történt ma… Több mint 800 Gbps. Ezt csak a kínai kormány képes megtenni” – magyarázta Alex Sadovskyi, a Flexpool vezérigazgatója.

A kínai kormány természetesen tagad minden állítást a Nagyágyú használatával kapcsolatban, beleértve a létezését is. A Citizen Lab kutatócsoport 2015-ös vizsgálata során azonban megállapította, hogy a támadásért felelős szerverek a kínai Nagy Tűzfalon belül helyezkednek el.

A DDOS támadás egyébként beleillik abba a nagyobb képbe, amely során Kínában a kormány próbál érvényt szerezni a bányászati tiltásnak. Az érvényesítés érdekében a hatóságok IP-észlelő eszközök segítségével és a bányászpoolok, mint például az F2Pool, a Binance Pool és a BTC.com feketelistázásával lépnek fel.