Kr00k Wi-Fi sérülékenység több mint egy milliárd eszközt érint

Kiberbiztonsági szakértők az elmúlt napokban egy magas súlyosságú hardver sérülékenységet fedeztek fel, amely a széles körben használt Broadcom és Cypress által gyártott WiFi chipekben található meg. Ezek a chipek több mint egy milliárd darab eszközben működnek – okostelefonokban, tabletekben, laptopokban, routerekben és IoT eszközökben.

A ‘Kr00k‘-nek elnevezett és CVE-2019-15126 számon nyomonkövetett sérülékenység lehetővé teszi a távoli támadóknak, hogy feltörjék és dekódolják a sérülékeny eszközök vezeték nélküli hálózatán továbbított adatcsomagokat.

A támadóknak nem is kell feltétlenül kapcsolódni az áldozatok vezeték nélküli hálózatához, a WPA2-Personal vagy WPA2-Enterprise protokollok AES-CCMP titkosításokat használó eszközöket is képes feltörni.

“A tesztek során megállapítottuk, hogy az Amazon (Echo, Kindle), Apple (iPhone, iPad, MacBook), Google (Nexus), Samsung (Galaxy), Raspberry (Pi 3), Xiaomi (RedMi) eszközök, illetve Asus és Huawei csatlakozási pontok is sérülékenyek a Kr00K áltál”, jelentették az ESET szakértői.

A kiberszakértők szerint a Kr00k hiba valamelyest hasonlít a KRACK támadáshoz. Ez a technika nagyon megkönnyíti a támadóknak a Wi-Fi jelszók feltörését olyan eszközökön, amely a széles körben használt WPA2 hálózati protokolt használják.

Mit nem tesz lehetővé a támadás

Mielőtt elmerülnénk az új Kr00k támadás részleteiben, fontos kiemelni, hogy:

- A sérülékenység nem a Wi-Fi titkosítási protokolljában van, hanem helyette abban van, ahogy a sérülékeny chipekben implementálásra került a titkosítás

- A támadás által a támadók nem tudnak csatlakozni a Wi-Fi hálózathoz. Nem tudnak további belülről kezdeményezett támadásokat indítani a csatlakoztatott eszközök ellen.

- Nem teszi lehetővé, hogy a támadók megtudják a Wi-Fi jelszavadat. Viszont azzal, hogy megváltoztatod a jelszót, még nem oldod meg a problémát.

- A sérülékenység nem érinti a legmodernebb eszközöket, amelyek a legújabb Wi-Fi biztonsági standardot, a WPA3 protokollt használnak.

- Azonban lehetővé teszi a támadóknak, hogy befogják és kikódolják a vezetéknélküli hálózaton továbbított csomagokat. Viszont nem lehet megmondani, hogy az milyen adatot tartalmaz.

- A legfontosabb, hogy a hiba feltöri a titkosítását a vezetéknélküli rétegben. De nem tesz kárt a TLS titkosításban, amely a HTTPS protocol használó weboldalak hálózati forgalmát kezeli

Hogyan támad a Kr00K és hogyan működik?

Röviden összefoglalva, a támadás csupán olyan szintre fokozza le a biztonsági beállításokat, mintha egy nyílt Wi-Fi hálózatot használnál. Ennek megfelelően a támadók olyan érzékeny információt képesek elfogni a sérülékeny eszközről, amelyek nagyban függnek a hálózati réteg forgalmának titkosításától, ilyen például a nem HTTPS weboldalak látogasa során bonyolított forgalom.

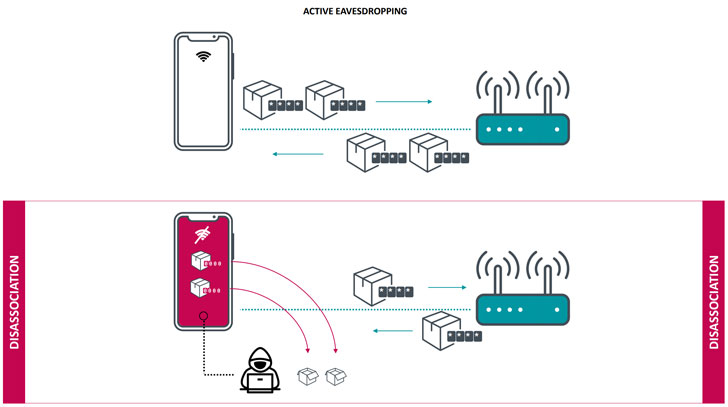

A támadók arra a tényre hagyatkoznak, amikor az eszköz hirtelen lekapcsolódik a vezetéknélküli hálózatról. Ekkor a Wi-Fi chip törli a session kulcsot a memóriában, és nullákra állítja azokat. De a csip ilyenkor véletlenül átküldi az összes adatfrémet, amely a bufferben maradt, és csupa nulla titkosítási kulcsot alkalmaz a disszociáció során.

Ebben az esetben a sérülékeny eszköz közelében lévő támadó kihasználja ezt a hibát arra, hogy sorozatosan kezdeményezi ezt a disszociációt. Ilyenkor deautentikációs csomagokat küld a hálózaton keresztül. Ezzel be tudja fogni ezeket az adatfrémeket, amely “potenciálisan érzékeny adatot is tartalmazhat, beleérve a DNS, ARP, ICMP, HTTP, TCP, és TLS csomagokat. “

Ezenkívül mivel a hiba érinti a legtöbb chipet, amely a vezetéknélküli hálózati routerekben van beágyazva, a támadók képesek elfogni és kibontani azt a hálózati forgalmat is, amelyeket a kapcsolódott eszközök generálnak. Még akkor is ki tudják titkosítani, ha ezek az eszközök nem tartoznak a Kr00k sérülékenység alá, vagy ha már patchelték azokat, vagy más Wi-Fi csipeket használnak.

Az ESET kutatói azt is jelentették, hogy a hiba érinti a Broadcom és Cypress gyártók által gyártott chipeket. Rajtuk kívül érintettek azok az eszközgyártók is, amelyek a patchek fejlesztéséért felelősek a szoftver vagy firmvare frissítéseken keresztül.

Az Apple már ki is dobott egy javítást a felhasználóinak, néhányan most élesítik a biztonsági patcheket. Más gyártók pedig még tesztelik a sérülékenységet az eszközeiken.