Feltörték egy észak-koreai hacker gépét – kiderült, hogy milyen komoly eszközökkel dolgoznak

Egy állítólagosan Észak-Korea által állami szinten is támogatott rosszindulatú szereplő pont ugyanazzal a rosszindulatú malware szoftverrel fertőződött meg, amelyet általában ő szokott mások ellen használni. Ezzel pedig ritka betekintést kaphattunk a működésükbe és közvetlen kapcsolataikba az egyik legnagyobb kriptohackkel kapcsolatban. A fertőzést a Hudson Rock, egy kiberbűnözés ellen küzdő cég észlelte, amikor egy LummaC2 infostealer naplót elemzett. Ami csak egy rutinszerű fertőzésnek tűnt, az valójában egészen más volt. A fertőzött gép ugyanis egy Észak-Korea állami kiberapparátusában dolgozó rosszindulatú program fejlesztőjéhez tartozott.

A LummaC2 egy infostealer típusú (tehát információk lopására specializálódott) rosszindulatú program, amelyet 2022 óta árulnak az internet sötét bugyraiban. Kifejezetten arra készült, hogy érzékeny adatokat gyűjtsön a fertőzött gépekről, böngészőben tárolt jelszavakat, sütiket, kriptotárca hozzáféréseket és minden mást. A „C2” a Command and Control rövidítése, ami arra utal, hogy a támadók által irányított szerverekhez kapcsolódik, ahová az ellopott adatok visszaküldésre kerülnek.

Nagyon profi eszközökkel dolgoznak az észak-koreai hackerek

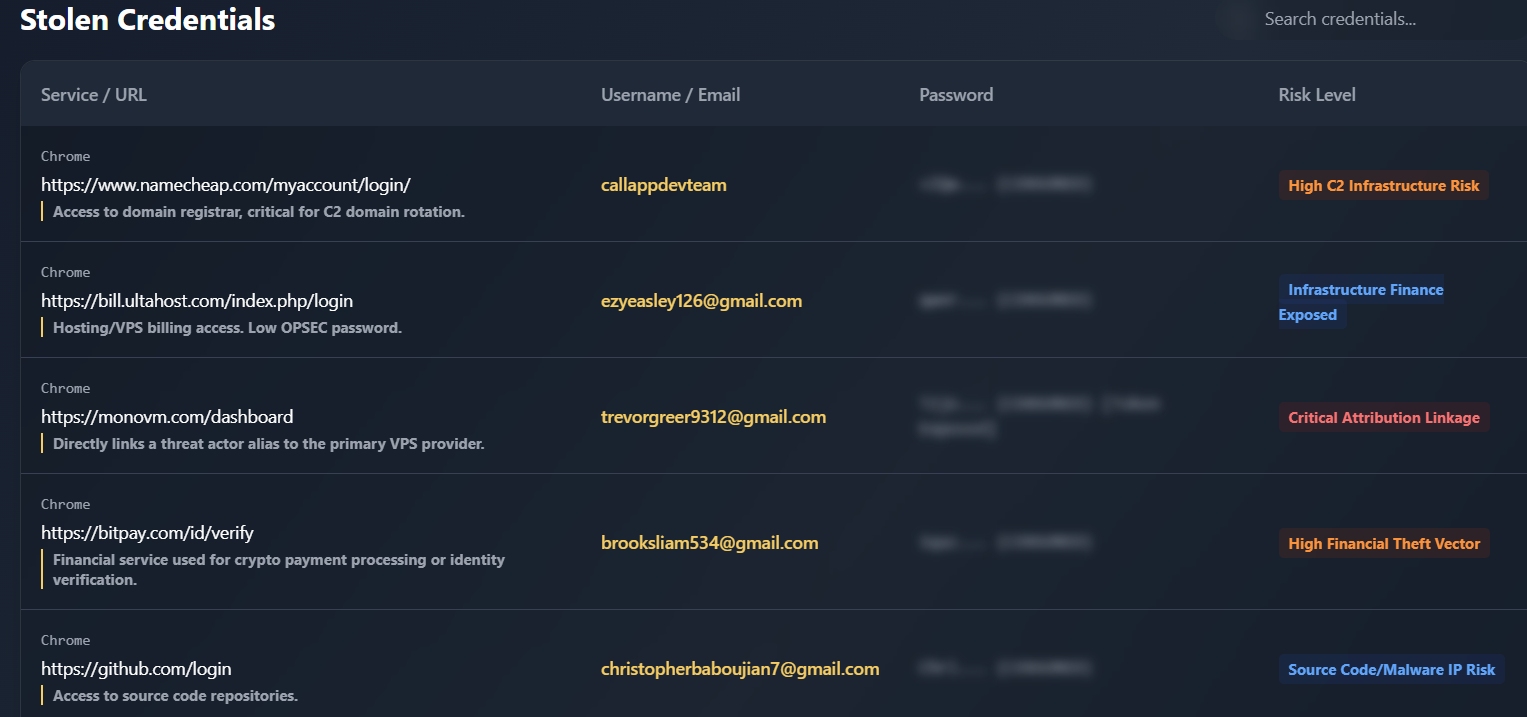

Az infostealer program egyik logjában talált adatokat a Hudson Rock dolgozói összevetették a szintén kiberbűnözés ellen harcoló Silent Push korábbi megállapításaival. Mindkét vizsgálat ugyanazt a konkluziót vonta le: a fertőzött gépet használták annak a rendszernek a felépítésében, amely támogatta az 1,4 milliárd dolláros Bybit hacket. Azt a 2025 februári támadást már elég régóta észak-koreai állami hackerekhez kötik. A leginkább egyértelmű azonosító adat a fertőzött gépen egy e-mail cím volt, a trevorgreer9312@gmail.com, amelyet a Silent Push is kiszúrt korábbi elemzésében.

Ezt az e-mail címet használták a bybit-assessment.com regisztrációjához, egy domainhez, amelyet alig néhány órával a Bybit-lopás előtt hoztak létre. Ennek volt a feladata volt az, hogy a tőzsde nevében lépjen fel, és támogassa a támadás mögött álló infrastruktúrát. A közvetlen kapcsolat a fertőzött gép és a támadás között nem látható egyértelműen, de az adatok megmutatták, hogy egy észak-koreai, államilag támogatott támadásban hogyan osztják szét az eszközöket a művelet szereplői között. A fejlesztési berendezések, a phishing domainnevek, a hitelesítő adatok és a kommunikációs infrastruktúra mind közös kézben vannak.

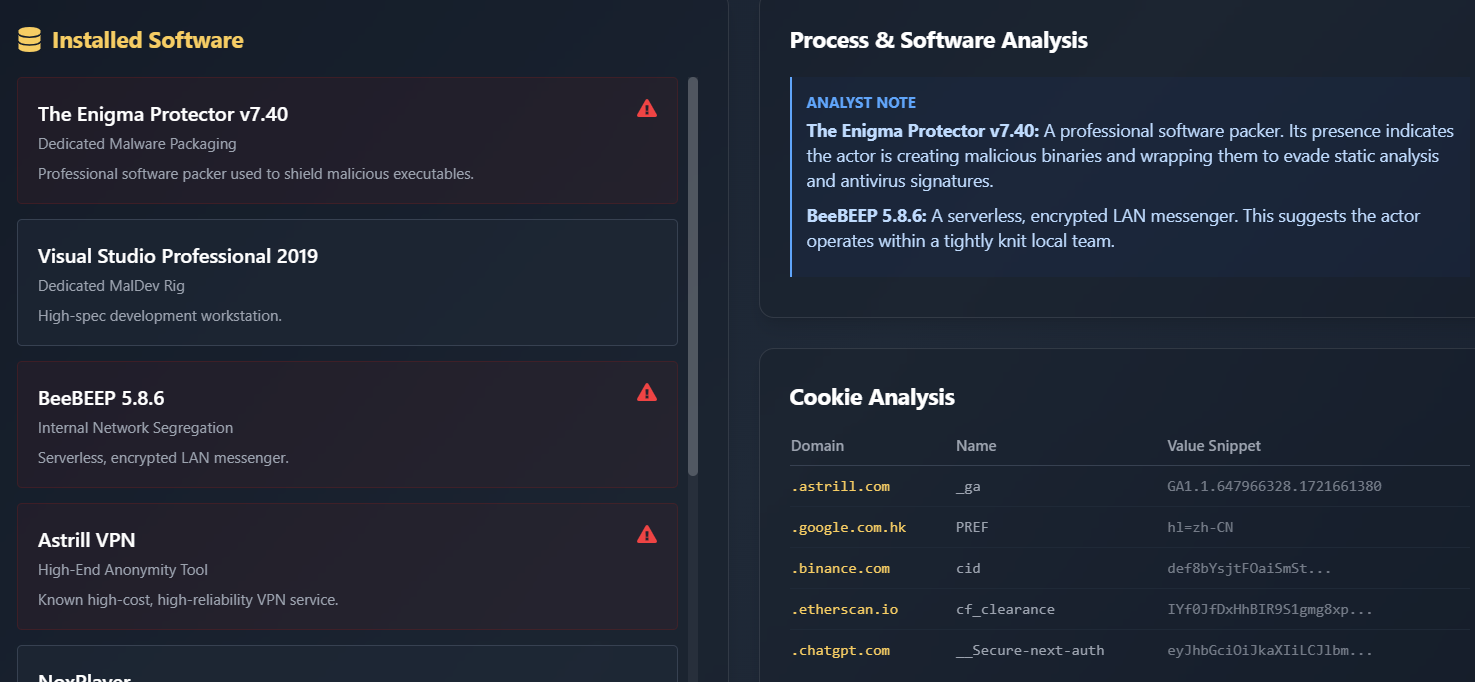

A fertőzött eszköz egy csúcskategóriás konfiguráció volt, 12. generációs Intel Core i7 processzorral, 16 GB RAM-mal, olyan fejlesztői eszközökkel, mint a Visual Studio Professional 2019 és az Enigma Protector. Ez egy szoftvervédelmi és licencelési eszköz, amelyet Windows‑os programokhoz használnak. Célja, hogy megakadályozza a programok feltörését, visszafejtését vagy jogosulatlan használatát. A program egy részét saját virtuális CPU‑ban futtatja, így a kód gyakorlatilag elemezhetetlen és megvédi az .exe, .dll, .scr, .ocx és .NET futtatható fájlokat a visszafejtéstől. Biztos, hogy nem csak egy lelkes fiatal programozótanoncról van szó. Nagyon erős konfiguráció és nagyon profi programok álltak a támadók rendelkezésére.

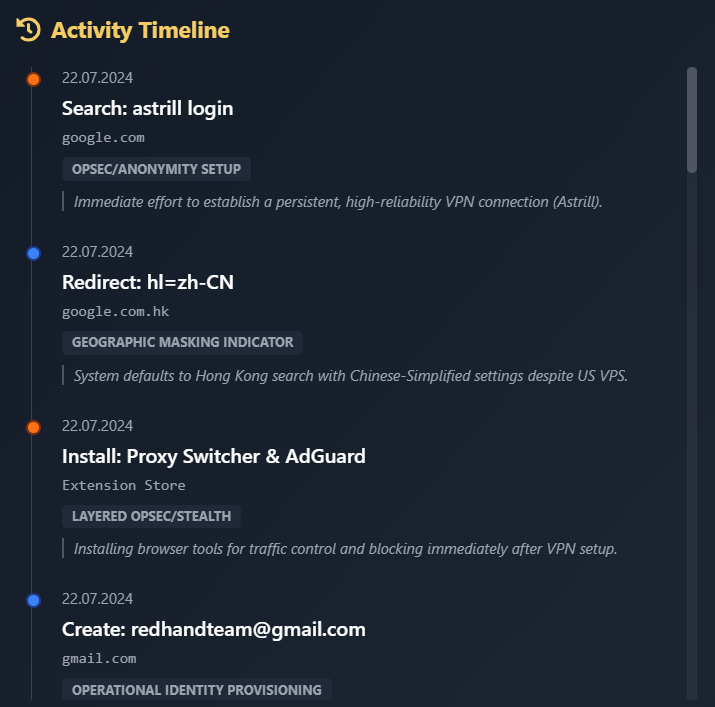

A felhasználó az Astrill VPN segítségével egy amerikai IP-címen keresztül irányította a forgalmat, de a böngésző beállításai alapértelmezés szerint egyszerűsített kínai nyelvre voltak állítva, és a fordítási előzmények között közvetlen koreai nyelvű lekérdezések is szerepeltek. A rendszeren Slack, Telegram, Dropbox és BeeBEEP alkalmazások is megtalálhatók voltak, amelyek mind a belső kommunikációra, mind a potenciális parancs- és vezérlőfunkciókra utalnak. Különösen a Dropbox mappaszerkezetei utaltak arra, hogy a lopott adatokat későbbi hozzáférés céljából töltötték fel. Az már korábban többször is megerősített információként látott napvilágot, hogy az észak-koreai hackerek az Astrill VPN-t használják IP-címük elrejtésére. A fertőzött gépen látható volt az is, hogy újabb akciók voltak folyamatban, mert például az érintettek megvásárolták a callapp.us és a callservice.us domainneveket, valamint olyan aldomainneveket is, mint a zoom.callapp.us. Ezeket valószínűleg arra használták, hogy rávegyék a célpontokat hamis szoftverek vagy frissítések letöltésére.

A Hudson Rock szerint a fertőzött gép felhasználója nem jött rá, hogy az infostealer program áldozatává vált. A cég most egy szimulátort is készített, amely szimulálja a feltört gépet, így mások is megvizsgálhatják a szoftvert, a böngésző tevékenységét és az ellopott adatokat. Volt már példa hasonlóra egyébiránt, még 2025 augusztusában egy hackercsoport 9 GB-nyi ellopott adatot tett közzé egy állítólagos észak-koreai hacker szereplő számítógépéről. Még korábban, 2020 júliusában egy másik ilyen esetben iráni hackerek munkájába lehetett bepillantani, miután az IBM X-Force csapata 40 GB-nyi képzési videót talált, amelyek bemutatták, hogyan foglalnak el iráni operátorok valós időben e-mail fiókokat.