Új MetaMask csalás tarol: hamis azonosító oldalakkal lopják el a kriptód

A SlowMist figyelmeztetést adott ki egy kifinomult phishing típusú csalásra, amely hamis kétfaktoros hitelesítési (2FA) oldalakat használ a MetaMask helyreállítási kulcsok ellopására. Bár 2025-ben a legtöbb adatforrás szerint az adathalász támadásokból származó veszteségek 83%-kal, 83,85 millió dollárra csökkentek (a korábbi 494 millió dollárról), a támadók most már újabb, még profibb taktikákat alkalmaznak. A kínai székhelyű kiberbiztonsági vállalat biztonsági igazgatója arról posztolt, hogy az új támadás a most már Bitcoint is integráló MetaMask biztonsági felületét utánozza, megtévesztő domainneveket használva, amelyek nagyon hasonlítanak az eredeti platformhoz. Így a felhasználók azt hiszik, hogy a szokásos biztonsági folyamatot hajtják végre, miközben valójában átadják a kritikus tárcaadataikat.

Így működik az újabb MetaMask csalás

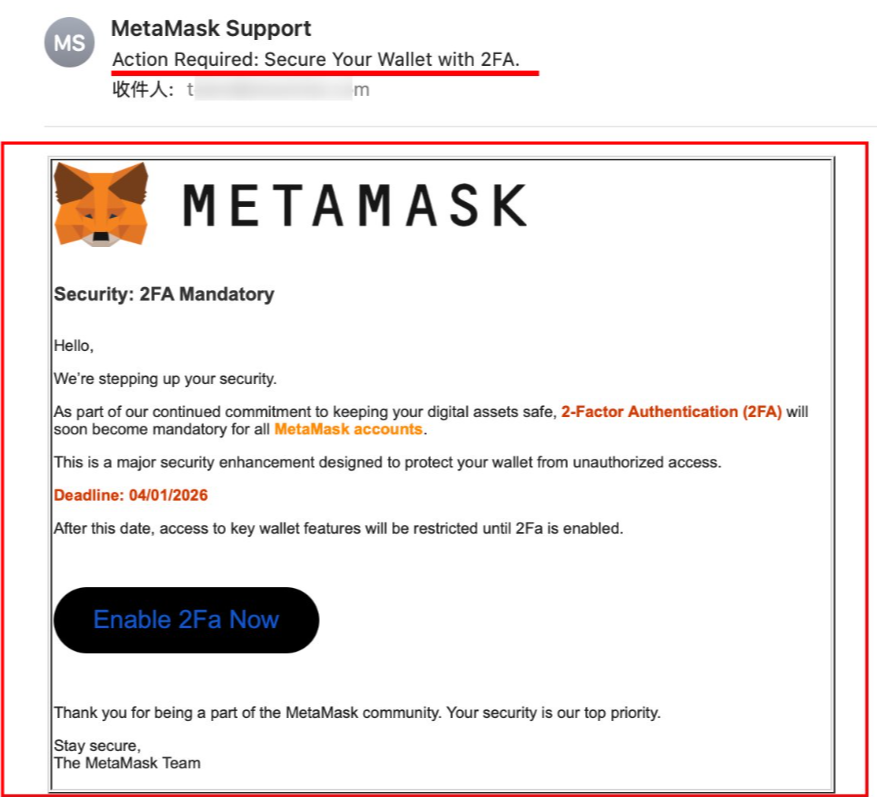

A támadók mindent elkövetnek, hogy sikeres legyen a csalás. Olyan hamis domaineket hoznak létre, mint a „mertamask” a „metamask” helyett, és így irányítják át az áldozatokat hamis biztonsági oldalakra, amelyek hitelesnek tűnnek.

Az oldalakon is a szabványos kétfaktoros hitelesítési (2FA) ellenőrző képernyővel találkoznak, amely visszaszámláló időzítőkkel és reálisnak tűnő biztonsági emlékeztetőkkel van ellátva. Ez hamis biztonságérzetet kelt, mielőtt az utolsó lépésben a rendszer a helyreállítási kulcs megadását kéri az „ellenőrzés befejezése” címszó alatt.

Bár a korábbi évekhez képest 2025-ben 106 ezerre (68%-os csökkenés) esett vissza a phishing típusú csalásnak áldozatul eső kriptofelhasználók száma, az olyan kifinomult csalások, mint a fentebb bemutatott MetaMask 2FA csalás, jól mutatják, hogy a rosszindulatú szereplők folyamatosan finomítják a stratégiáikat, így tartva lépést a védekezési technikák fejlődésével. A phishing típusú csalások számra 2025-ben szorosan követte a piaci ciklusokat, a harmadik negyedévben pedig az Ethereum legnagyobb emelkedése alatt hozták össze a legtöbb veszteséget, 31 millió dollárt. Augusztus és szeptember hónapok tették ki az éves veszteségek 29%-át, megerősítve azt a feltételezést, hogy a phishing a felhasználói tevékenység valószínűségi függvényeként működik, ahol a magasabb tranzakciós volumenek növelik a potenciális áldozatok számát.

Az év legnagyobb incidense egy 6,5 millió dolláros lopás volt szeptemberben, amely egy rosszindulatú „permit” aláíráshoz kapcsolódott. A permit típusú aláírás egy olyan speciális aláírs, amelyet az Ethereum‑alapú tokeneknél használnak. Ez lehetővé teszi, hogy a felhasználó off‑chain módon engedélyezze egy másik címnek a tokenjei elköltését, anélkül hogy azonnali, gas díjjal járó tranzakciót kellene végrehajtani. A támadók ezt kihasználva hamis engedélyeket kérnek, és ha a felhasználó aláírja, gyakorlatilag átadja a tokenek feletti rendelkezési jogot. Nem meglepő, hogy a permit és a permit2 jóváhagyások továbbra is a leghatékonyabb támadási felületek, az 1 millió dollárt meghaladó veszteségek 38%-át ezek tették ki. Viszont az Ethereum Pectra frissítése után új támadási vektorok jelentek meg. A támadók elkezdték visszaélni az EIP-7702 alapú aláírásokkal, amelyek lehetővé teszik, hogy több káros műveletet egyetlen felhasználói jóváhagyásba csomagoljanak, ami augusztusban két ilyen incidenst eredményezett, amelyek 2,54 millió dollár veszteséget okoztak.

Bár volt néhány nagyobb incidens is, a támadók 2025-ben a kisebb volument vették célba, amit jól mutat, hogy tavaly mindössze 11 eset kára haladta meg az 1 millió dollárt, szemben az előző évi harminccal. Az áldozatok átlagos vesztesége 790 dollárra csökkent, ami arra utal, hogy a támadók inkább a kiskereskedelmi felhasználókra koncentrálnak, mint az elszigetelt, nagy volumenű támadásokra.

Mit tud a SEAL-hálózat?

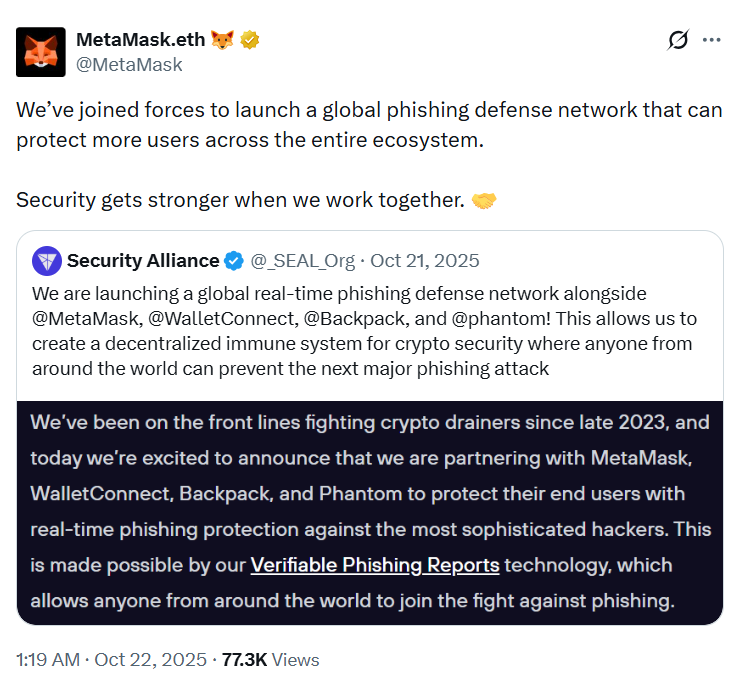

A főbb tárcaszolgáltatók, mint a MetaMask, a Phantom, a WalletConnect és a Backpack, a Security Alliance (SEAL) partnerségével globális adathalász-védelmi hálózatot hoztak létre, amelynek segítségével valós időben azonosíthatók a fenyegetések.

A rendszer lehetővé teszi, hogy bárki világszerte ellenőrizhető adathalász-jelentéseket nyújtson be, amelyeket automatikusan validálnak és továbbítanak az összes részt vevő tárcának, így gyorsabb reakcióidő és hatékonyabb védekezés érhető el. Óriási lehetőséget jelent a rosszindulatú támadóknak a deepfake technológia fejlődése is. A Manta Network társalapítója, Kenny Li tavaly áprilisban posztolta, hogy egy kifinomult csalásban egy olyan Zoom‑hívás résztvevője volt, amelyben előre felvett videókat használtak olyan személyektől, akiket jól ismert. A támadók megpróbálták rávenni, hogy töltsön le rosszindulatú script fájlokat, amelyeket Zoom frissítéseknek álcáztak. Li azt gyanította, hogy az észak‑koreai Lazarus csoport állhat a támadás mögött.