A Telegram csatornákat kihasználva loptak el a támadók kriptókat

A kriptotőzsde tulajdonosok óva intenek a rosszindulatú tartalmak és ismeretlen programok letöltésétől, mivel az utóbbi időben többször is előfordult, hogy a támadók egy nagyon releváns és konkrét narratívával nullázták le a hiszékeny felhasználókat.

A legújabb típusú kripto fókuszú támadásokban egy DEV-0139 néven ismert támadó a Telegram applikációban csoportos csevegéseken keresztül gazdag felhasználók kriptopénz alapjait vette célba, közölte a Microsoft (MSFT) Security Intelligence csapata egy szerdai jelentésében.

A kriptotőzsdék által a tranzakciókra kivetett díjak nagy kihívást jelentenek a befektetési alapok és a tehetős kereskedők számára. Ezek ugyanis jelentős költségtételt jelentenek számukra, és optimalizálni kell őket, hogy minimalizálják a marginra és a nyereségre gyakorolt hatást. Ugyanis ahogy a kriptoszektor számos más vállalata esetében is, a legnagyobb költségeket a tőzsdék által felszámított díjak jelentik. A támadó vagy a támadók csoportja pont ezt a konkrét problémát használta ki, hogy hozzáférjen a kriptovaluta alapokhoz.

A támadók a Telegramon férkőzték az áldozatok bizalmába

A DEV-0139 néven futó támadó több Telegram-csoporthoz csatlakozott, amelyeket a magasan jegyzett tehetős ügyfelek és kriptotőzsdék használnak kommunikációra. A támadók a csoporttagok közül azonosították be a célpontjaikat. Az OKX, a Huobi és a Binance kriptotőzsdék által üzemeltett csoportok voltak a célpontok, derül ki a Microsoft jelentéséből származó adatokból.

A DEV-0139 támadó tőzsdei alkalmazottnak adta ki magát, és egy másik csevegőcsoportba hívta át a célszemélyt. Közben úgy tett, mintha a tőzsdék által alkalmazott díjstruktúrákkal kapcsolatban kérne visszajelzést. Ezután beszélgetést kezdeményezett, hogy elnyerje a célpontja bizalmát. Az iparági ismereteit és felkészültségét arra használta fel, hogy fokozatosan elcsábítsa az áldozatát.

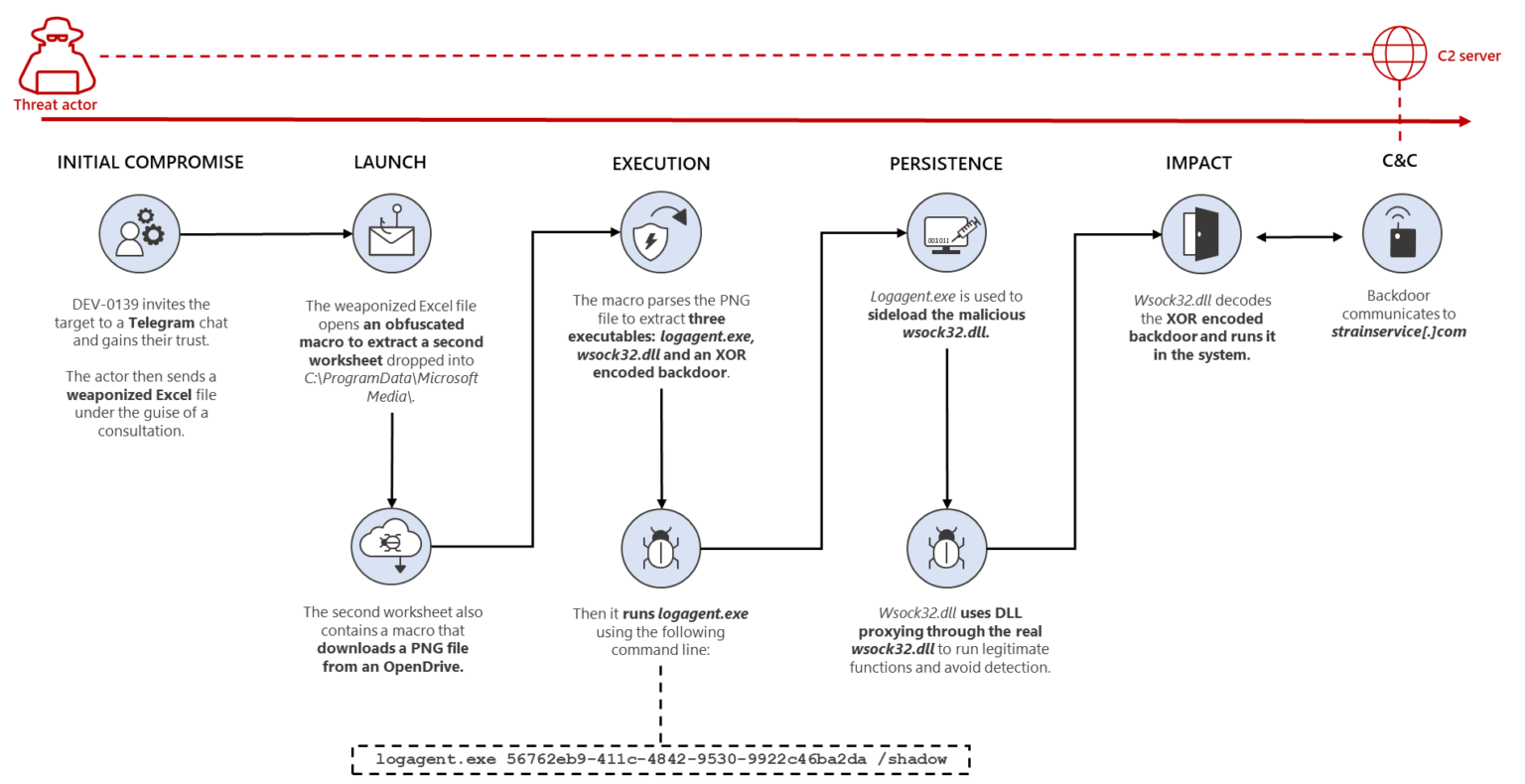

DEV-0139 ezután elküldött egy fegyverként használt Excel fájlt, amely pontos adatokat tartalmazott a kriptotőzsdei cégek díjstruktúráiról, azzal a céllal, hogy növelje az a saját hitelességét.

Az Excel-fájl egy sor parancsot indított el. Többek között egy rosszindulatú program segítségével adatokat kért le és átmásolt egy másik Excel-táblázatot is. Ezt a fájlt ezután láthatatlan üzemmódban futtatták, és egy három futtatható parancsot tartalmazó képfájl letöltésére használták. Ez egy legitim Windows-fájlt, egy DLL-fájl rosszindulatú változatát és egy XOR-kódolt hátsó ajtót tartalmazott.

A DLL egy olyan könyvtár, amely olyan kódot és adatokat tartalmaz, amelyeket egyszerre több program is használhat. Másrészt az XOR egy olyan titkosítási módszer, amelyet adatok titkosítására használnak, és amelyet nehéz feltörni még a brute-force módszerrel is.

A támadó ezután a hátsó ajtó segítségével távolról is hozzá tudott férni a fertőzött rendszerhez. A Microsoft szerint a DEV-0139 más kampányokat is futtathatott hasonló technikákkal.

Érdekelhet még: Súlyos támadás érte az Ankr DeFi protokollt